0x01 前言

前两天在安全客中看了一篇python对象注入的文章,感觉写的很好,就学习一下,在此记录一下。

0x02 Python之pickle

在研究python反序列化漏洞之前,我们需要了解本次研究的主体:pickle模块

这里主要需要知道4个方法:

dump()

dumps()

load()

loads()

pickle.dump(obj, file, [protocol])

dump()会将对象序列化后写入一个文件中,其中,文件需要有write接口,protocol代表的是协议,当protocol=0的时候表示序列化对象用可表示的ascii码写,当protocol=1的时候代表用二进制表示,那么文件就要用wb模式打开,当protocol=2的时候也是用二进制表示,在python2.3之后的版本可以使用,会更高效一些,默认protocol=0。

pickle.dumps(obj)

与dump()不同的是,dumps()只是将序列化对象当作字符串返回

pickle.load(file)

load()会读入file的内容,并将其反序列化为对象,file的内容要求是序列化的内容。

pickle.loads(pick_data)

loads()会将序列化的字符串反序列化为对象

cPickle与pickle的用法差不多,但是cPickle使用C语言写的,别pickle更高效,现在大部分都会使用cPickle来代替pickle了。

0x03 Python对象注入之pickle

什么是对象注入?回想一下之前讲PHP反序列化漏洞的时候的概念,其实差不多,在pickle中,序列化的过程是没有问题的,但是当反序列化的过程中,如果用户的输入被传入unpickling中时,那么就有可能存在对象注入的风险。

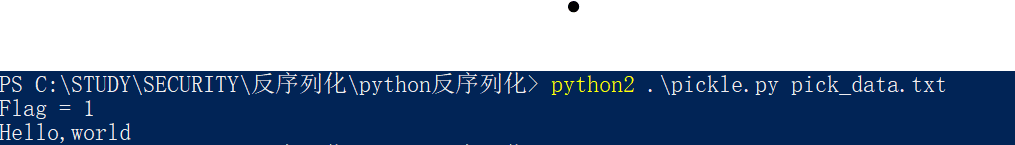

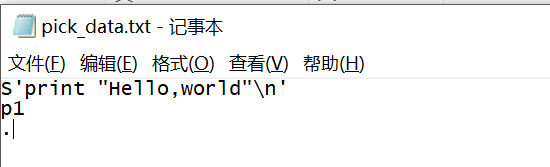

举个例子:

1 | import cPickle as pickle |

这段代码中,首先他有一个接受用户输入的功能,并且反序列化了用户的输入,并放入一个叫做code.py脚本中执行,那么我们就可以构造特定的字符串来执行我们想要的功能。

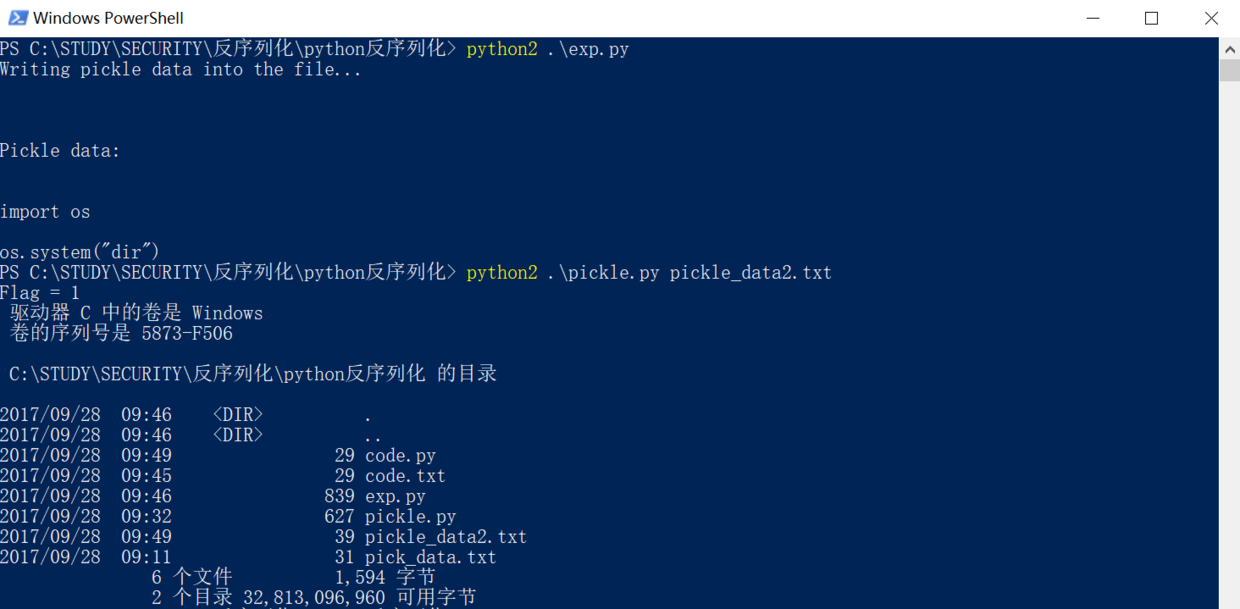

0x04 漏洞利用编写

exp.py

1 | import cPickle as pickle |