0x01 题目描述

提交下一关的邮箱地址。

0x02 题解

这道题下载的是一个zip文件,用题目给的压缩密码解压,得到一个apk和一个readme.txt

readme.txt如下:

1 | 赛题背景:本挑战结合了Android, Java, C/C++,加密算法等知识点,考察了挑战者的binary逆向技术和加密算法能力。 |

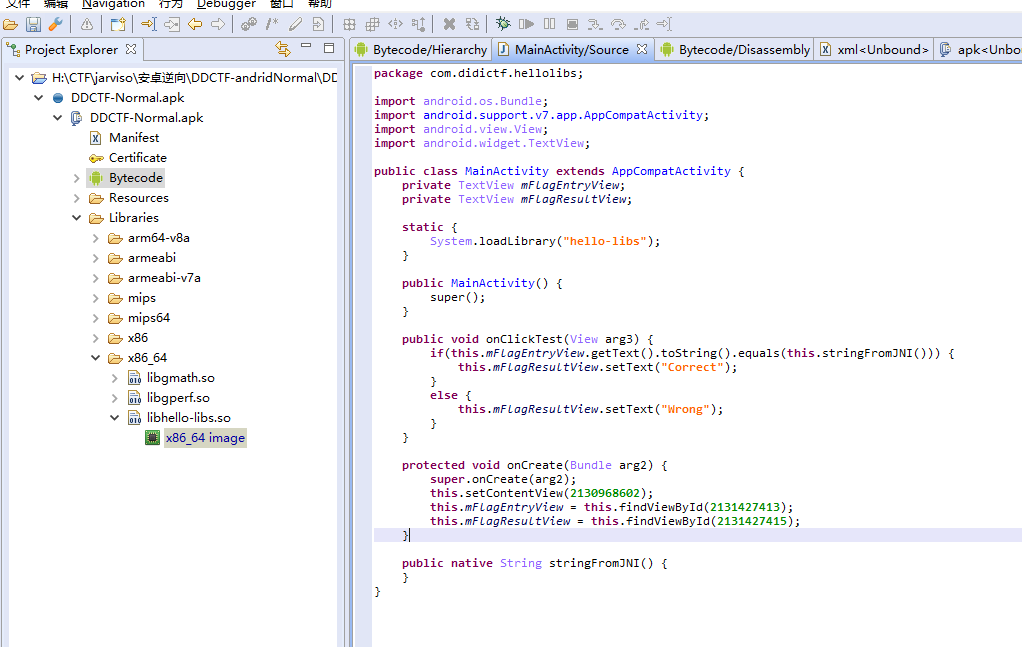

按照描述,将apk送入jeb尝试反汇编

1 | package com.didictf.hellolibs; |

代码没什么用,看到最后的方法有一个native关键字,知道这个是JNI,因此得调试.so文件,看到上面程序也调用了hellolibs,那么我们将hellolibs.so提取出来

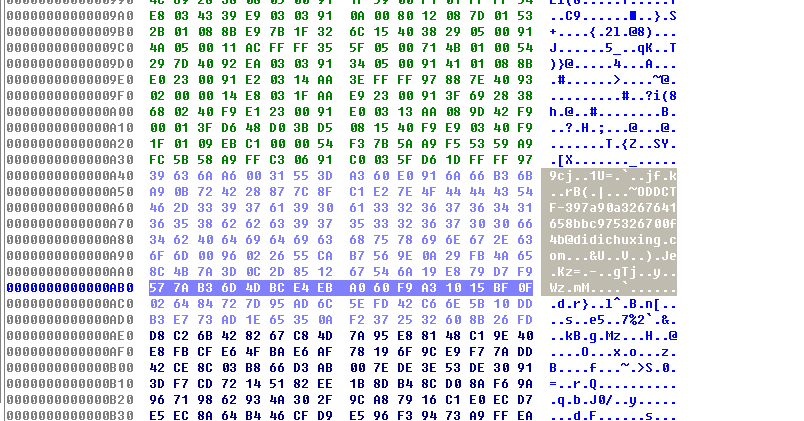

用IDA打开.so文件,发现在HEX View中直接有flag。。