0x01 题目描述

都说学好Smali是学习Android逆向的基础,现在刚好有一个smali文件,大家一起分析一下吧~~

0x02 题解

这道题下载下来是一个smali文件,先用smali2java工具将其转换为java文件,具体工具可以谷歌一个自己用的比较顺手的

转换之后的代码如下:

1 | /** |

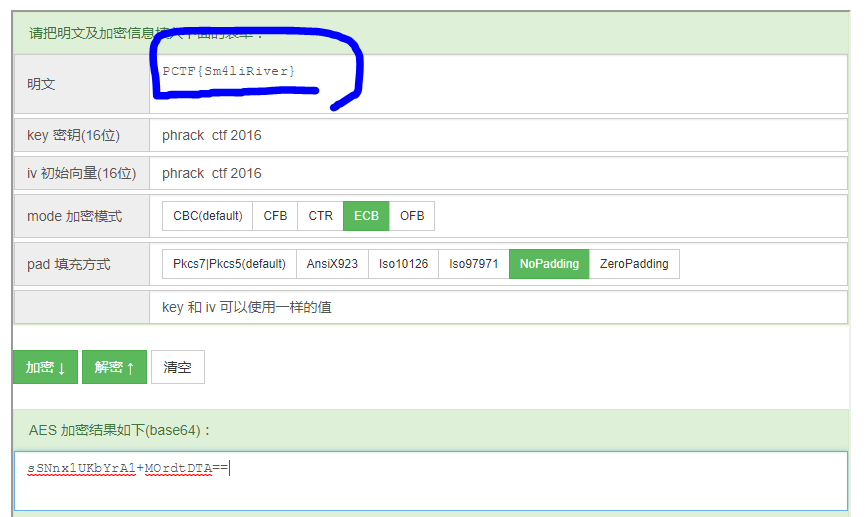

分析代码,不难发现这是一个AES ECB模式NoPadding填充模式的解密代码,传入GetFlag函数的base64字符串应该就是flag加密后的base64,str2是密钥,因此直接解密即可得到flag